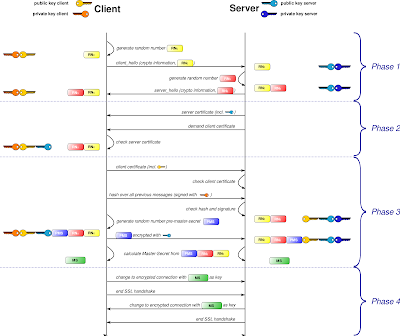

Das entscheidende ist, das das Aushandeln der Verschlüsselung von den Daten der Applikation separiert werden können. Damit kann man es erreichen, das mitbekommt, wie viele Applikationsdaten übertragen werden. Das ist ein winziges Leck, das nicht weiter problematisch ist, wenn man die Leitung eines einzelnen Anzapft. Wenn man aber in dem Stasi 3.1 Umfang der Amerikaner spioniert, dann sieht die Sache leider ganz anderes aus, zumal die NSA sich auch auf fast allen Server die vorhandenen nichtöffentlichen Dateien alle ansehen und abspeichern können können. 5 Zetta Byte sind nun mal 5 000 000 000 000 000 000 000 Bytes und da kann man eine Menge drin unterbringen:

Gehe zu Stasi versus NSA. Realisiert von CC-BY 3.0 OpenDataCity.

Die Amerikaner können mit diesem Riesenspeicher ablegen, wie viele Applikationsbytes für die Übertragung einzelner Elemente anfallen. Das ist zwar nicht ganz eindeutig, weil es im https eine Kompressionsoption mit der zlib gibt, aber das ist nicht das Problem, weil nur eine sehr geringe Zahl von Darstellungen pro Objekt existieren. Das die Darstellungen im Internet immer besser werden, und damit die Dateien immer größer, und das trägt auch dazu bei, das die exakten Dateilängen eine immer größere Aussagekraft zukommt. Man erhält also für jedes Objekt eine Tabelle von mögliche Übertragungslängen.

Jede Webseite die man Aufruft, zieht eine Menge von Fotos, Scripts, Filmen, CSS, und anderes als Unteraufrufe nach sich. Jeder dieser Unteraufrufe erfolgt separat, so das eine ganze Liste von Dateigrößen zugeordnet werden kann. Da die Dateigröße vom Inhalt eine Bildes abhängen, sind diese im allgemeinen immer verschieden. In jedem Webshop gibt es aber auch Elemente, die auf allen Seiten auftauchen. Beispiel: Diese Seite aus dem Alternate Webshop.

Im Browser sieht man in der Entwicklungskonsole, was in dieser Webseite allein an Medien verbaut ist (Drauf klicken vergrößert das Bild) :

Da sind so viele Objekte drin die in jeder Webseite des Webshop auftauchen, so das man problemlos bestimmen kann, welcher Transportmodus im https zwischen dem Server und dem Client ausgehandelt wurde, um die transportierte Menge an Bytes zu erklären. Ausgehend von dem gefunden Modus kann dann berechnet werden, wie groß die nicht auf jeder Seite auftauchenden Dateien genau sind. Da ist zwar das Problem, das nicht jedes Objekt geholt wird, sondern auch 304 cache Bestätigungen dazwischen sind, aber wenn man alles von Anfang an abspeichert ist auch das kein Problem, weil das Verhalten bei bekanntem Inhalten nach vollzogen werden kann. Es kann also auf die exakte Größe der geladenen Dateien geschlossen werden. Damit kann dann anhand des Sets der Größenwerte der benötigten Dateien auf die Seite zurückgeschossen werden. Das klappt solange gut wie die Zahl der Webseiten klein gegen das Produkt der Standartabweichungen der einzelnen variablen Bereiche ist. Das ist aber eine gut zu erfüllende Bedingung. Wenn also z.B. 3 Variable Positionen mit Größen zwischen 100k und 200k vorhanden sind, dann liefert jede Datei eine Standartabweichung von circa 30.000, was bei 3 variablen Position (Ansicht der Wahre aus 3 verschiedenen Positionen) einen Raum von 30.000 x 30.000 x 30.000 = 27.000.000.000.000 Zuständen zur Identifizierung einer Seite. Da können auch die einzelnen Angebote in einer sehr große Seite wie z.B. Ebay mit 1.000.000.000 von Angeboten identifiziert werden, auch ohne das man das https dazu entschlüsseln müsste.

Heute ging die Nachricht über die Ticker, das die Amerikaner Eric Eoin Marques in Irland haben verhafte lassen. Das begründe sie damit, das er Anonyme und Kostenfrei Hidden Server zur Verfügung gestellt hat und damit Beihilfe zu kriminellen Aktivitäten leisten würde. Aufgrund der geltenden Rechtslage geht das aber nur, wenn es keine funktionierende "Beschwerdefunktion" gibt, um rechtswidriges zu Löschen. So wie es aussieht war das in der Tat so, as es die nicht gab. Das Tor System ist eine Technik, die wirklich einigermaßen resistent gegen Stasi Anwandlungen der Amerikaner ist.

Wenn ein Staat nicht in der Lage ist, mit dem Vertrauen der Bürger in ihre Bürgerrechte sorgsam umzugehen, dann darf er sich nicht beschweren, wenn die Bürger kryptografisch oder sogar steganografisch (nicht zu erkennende versteckte Verschlüsselung) aufrüsten. Bei der Suchanfrage "tor wikipedia" habe ich zu meinem Erstauen eine Hidden URL aus dem Darknet bekommen. Ich war deshalb so erstaunt, weil so eine URL's nicht direkt zugänglich sind. Google verlinkt auf ein Web to Tor Gateway, welches diese Seiten auch ohne Spezialsoftware zugänglich macht.

Das dieses Hidden wiki gleich auf der Frontseite unter "Commercial Services" einen Link auf eine hidden Webseite hat, der "Contract Killer - Kill your problem (snitch, paparazzo, rich husband, cop, judge, competition, etc)." als Erklärungstext hat, finde ich sehr bedenklich. So ein "Kommerzielles Angebot" dürfte überall Illegal sein. Der Link ist zum Glück ein Toter Link, vermutlich also Satire. Oder ein Rest einer aufgeflogenen kriminellen Aktivität. Denn wenn jemand solchen Anonymen Speicherplatz anbietet - noch dazu kostenfrei - dann hat er auch eine recht große Verantwortung, das damit kein Schindluder getrieben wird. Das muss aber in beide Richtungen gelten. Sowohl das Dissidenten in Staaten ohne Bürgerrechte nicht zu schaden kommen, als auch das kein krimineller Sumpf entsteht. Dieser Vorfall zeigt was potentiell möglich ist. Es ist wichtig das Fernmeldegeheimnis im allgemeinen zu achten, weil eine endlose Rüstungsspirale hin zu nimmer mehr Verschlüsselung nicht gesund ist. Und das alles nur weil Regierende den Einfluss der Kontaktaufnahme zu Menschen aus anderen Kulturkreisen fürchten? Der ursprüngliche Modus Operandi des Internet war schon richtig. Im Internet darf alles sein, was irgendwo auf der Erde legal ist. Aufgrund der UN Menschenrechtscharta muss der Zugang zu diesen ausländischen Publikationen dann ohne Repression möglich sein. Leider ist im Moment, da viele Staaten sich als Hyper Big Brother Outen, nur eine Entwicklung in die umgekehrte Richtung möglich.

Keine Kommentare:

Kommentar veröffentlichen