Jetzt endlich wird in einzelnen Landesverbänden daran gearbeitet, das es in den Satzungen der Piratenpartei eine ständige Mitgliederversammlung gibt, um damit den den Votingsystemen wie Liquid Feedback ein Kompetenz zum Erlass von regulären Parteibeschlüssen zuzuweisen. Höchste Zeit, nachdem jetzt zum Beispiel mehrere male unzählige Vorlagen aus dem Bundes Liquid Feedback aus Zeitmangel es nicht zur Diskussion gekommen sind und einfach verfallen sind.

Eines der große Problem dieser Systeme ist, das es dort keine Geheime Abstimmungen gibt, deren Integrität unabhängig von den Administratoren gesichert werden kann. Eine aktuellen Vorschlag nach sollen die Zertifikate jetzt über eine Urne Anonymisiert werden. Totholz, was für ein faux pas für eine Internetpartei. Ein gutes hat die Sache, der Vorschlag enthielt die entscheidende Idee um meine Ideen zur EDV gestützten Geheimen Abstimmung auf Industrie bekannte Komponenten zurückzuführen.

Da sich bei meinen letzten Aufsatz erheblich Kritik gefallen lassen musste was die Verständlichkeit angeht, versuche ich jetzt mal Populärwissenschaftlich - was jetzt wegen der Standartkomponenten auch möglich ist.

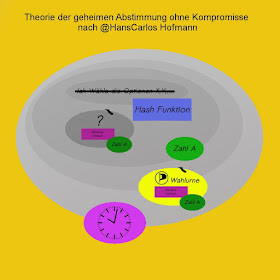

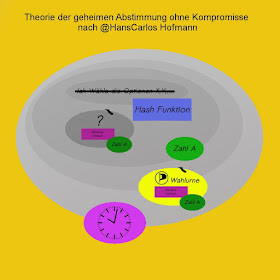

Theorie der geheimen Abstimmung

Was gilt es zu erreichen? Ein Mitglied der Virtuellen Versammlung soll seine Stimme abgeben können, und zwar so:

- Jedes Mitglied soll Nachvollziehen können, das seine Stimme gewertet wurde.

- Keiner außer dem Mitglied soll wissen können, wie das Mitglied gestimmt hat.

- Jeder soll unabhängig von dem Was die Administratoren machen nachvollziehen können, wer an der Wahl teilgenommen hat.

- Jeder soll unabhängig von dem Was die Administratoren machen nachvollziehen können, das die Wahl ordnungsgemäß abgelaufen ist, wenn er voraussetzt, das alle Teilnehmer vom ersten Punkt Gebrauch macht.

- Keiner soll die Möglichkeit haben, während die Abstimmung läuft einen Teilergebnis zu erfahren.

Klingt unmöglich, ist es aber nicht.

Funktionen bekannter kryptografischer Elemente

Public Key Systeme

Als ersten müssen wir verstehen, wie ein Public Key System funktioniert. Nicht warum das alles so ist, aber wie es in der Übersicht gelöst ist. Als erstes wird mit Hilfe von Zufallszahlen ein Mathematisches Konstrukt erzeugt. Dies ist die im grauen Kreis dargestellte Basis. Aus dieser Basis lassen sich zwei Funktionen herleiten, die die als öffentlicher Schlüssel und als privater Schlüssel zeichnet werden. Diese beide Funktionen müssen so beschaffen sein das sie folgenden Bedingungen erfüllt sind:

- Der öffentliche und private Schlüssel sind Permutationen auf einer Grundmenge. Es gibt also eine Hinreichend Große Menge von Zustände, wobei jeder Schlüssel keine zwei Zustände auf das gleiche Element abgebildet ist

- Der öffentliche Schlüssel ist die Umkehrfunktion des privaten Schlüssel, das heißt wenn man kann die Beiden Funktionen hintereinander ausführt, erhält man stehst das gleiche Element

- Die Funktionen der Schlüssel lassen sich nach dem bekannten Stand der Technik nicht rückwärts ausführen.

- Aus dem öffentlichen Schlüssel lässt sich ohne die Kenntnis seiner mathematischen Quelle nicht in den privaten Schlüssel umformen.

So unglaublich es kling, dafür gibt es sogar verschiedene Mathematische Ansätze die so etwas leisten. Elliptische Kurven und Primzahlen auf diskreten Räumen liefern Ansätze für Lösungen. Diese sind auch Seit Jahren im Internet im Einsatz, zum Beispiel beim hcbi, dem Internetstandart der deutschen Banken. Da das Geld der Kunden nicht versickert und auch große legale Preise auf die Lösung von Musteraufgaben ausgesetzt sind, kann von davon ausgegangen werden, das zur Zeit kein Rechenweg bekannt ist, der die obigen Punkte aus hebelt. Wir setzten sie im folgenden als gegeben voraus.

Wie funktioniert eine Digitale Signatur

Als nächstes ist zu verstehen, wie eine Digitale Signatur funktioniert. Wir haben eine beliebige Folge von Bytes einer Datei, die alles mögliche repräsentieren kann. Ein Text, ein XML, ein Bild, was auch immer. Da die Größe potentiell unbegrenzt ist und damit kaum handelbar ist, verwendet man in einem ersten Schritt Hashfunktion. Das so etwas wie eine Quersumme, aber mit der Nebenbedingung, das es nicht möglich ist zu einem gegebenen Funktionswert anders als durch Ausprobieren eine Byte folge zu finden ist, welche genau diesen Wert liefert. Da ein Hashfunktion sehr viele, bei aktuell verwendeten Hashfunktionen wie sha512 zum Teil so viele das man mit diesen Bits die Atome aus denen die der Erde besteht durchnummerieren kann, ist es klar, das jede konkret existierende Byte Folge (die ja zur Repräsentation Atome der Erde erfordert) mit nur akademisch von eins verschiedener Wahrscheinlichkeit eine eindeutigen Wert liefert. Man spricht von einem Quasi eindeutigen Funktionswert. Obschon abzählbar unendlich viele Byte Folgen existieren, die einen konkreten Wert liefern, legt man sich mit einer Hashsumme nach menschlichen Maßstäben sicher auf eine existierende Folge von Bytes fest. Das dieses so funktioniert ist eines der Probleme der Content Industrie, weil Plattformen wie die Pirate Bay nur solche Hashcodes publizieren und eben genau kein Urheberrechtlich geschütztes Material. Auf normale Menschliche Maßstäbe herunter gebrochen: Ist die Publikation einer Aussage wie: ´Wenn sie "Krieg der Sterne" in HD sehen wollen, brauchen Sie eine Datei mit 8437537432 Bytes´ eine Urheberrechtsverletzung oder eine Beihilfe dazu? Aber zurück zur Unterschrift: Wenn ich einem Hashwert eine Zahl B zuordne und diese dann mit meinem privaten Schlüssel in die Korrespondierende Zahl A überführe, dann kann jeder der meinen öffentlichen Schlüssel hat feststellen, das die Folge von mir durch das Berechnen der Zahl A gebilligt worden ist. Denn jeder kann mit meinem öffentlichen Schlüssel aus A wieder B berechnen und das Ergebnis mit der Hashfunktion vergleichen. Aber keine kann mit einem andren Text unterschieben, weil es durch die oben gemachten Voraussetzungen weder möglich, für einen andren Hashwert ohne meine privaten Schlüssel zu kennen eine neue Zahl A zu berechnen noch kann man eine andere, möglichst passende Byte folge bestimmen, die zu dem Hashwert passen.

Wie bin ich sicher, das ich den richtigen öffentlichen Schlüssel habe?

Ich kann den öffentlichen Schlüssel einer Person natürlich direkt von dieser Person erhalten. Das ist aber wenig effektiv, weil ich dieser Person persönlich begegnen muss, um sicher zu sein, das der Schlüssel nicht vertauscht worden ist. Denn das ist der Ansatz des Pfisching. Ich gebe mich als jemand anderes aus, lese die Nachricht und leite diese dann Weiter. Aber umgekehrt geht es auch. Wenn ich jemand einen falschen öffentlichen Schlüssel untergejubelt habe und auf der Leitung sitze, so das ich jede Nachricht mit meinem eigenen falschen Schlüssel Unterzeichne, dann kann ich meinem Opfer alles was ich will als Artentisch unterschiebe, und er wird es erst mal nicht merken. Wenn man in einer Gruppe einen Notar hat, der als Zertifizierer arbeitet, dann reicht es, das der Zertifizierer den öffentlichen Schlüssel von der Person direkt erhält. Er unterschreibt dann diesen öffentlichen Schlüssel zusammen mit einer geprüften Version der Beschreibung der Person. Wenn ich also vom Zertifizierer den öffentlichen Schlüssel erhalten habe und diesem auch traue, dann kann ich mir von jeder Person aus der Gruppe den öffentlichen Schlüssel irgendwie beschaffen, und bin sicher, den richtigen Schlüssel zu haben.

Wenn jetzt aber die Gruppe so groß ist, das es umständlich ist, das alle zum gleichen Zertifizierer rennen?

Ein Zertifizierer kann in seine Beglaubigungen auch reinschreiben, das eine andere Person oder Organisation selbst die Fähigkeiten und Logistik hat, andere zu Zertifizieren. Und diese so Zertifizierte Personen wiederum können dann wieder andere Zertifizieren - auch weitere Delegationen durchzuführen. Auf diese Weiße kann braucht man, wenn eine große Gruppe straff organisiert ist, im Prinzip nur einen einzigen öffentlichen Schlüssel sicher in Empfang nehmen, um jeden Schlüssel innerhalb der Gruppe zu verifizieren. In dem Bild habe ich den Baum für die Piraten aufgestellt. Ausgehend vom obersten Zertifizier beim der PPI, der die Zertifizierer der nationalen Piratenparteien bestätigt, die wiederum die der Regionen, in unsrem Fall wären das die Landesverbände. Im Moment liegt die Mitgliederverwaltung bei den Landesverbänden. Das würde bedeuten, das diese den einzelnen Piraten ihren Digitalen Mitgliedsausweis auszustellen. Ich verstehe nicht, das dies nicht schon lange der Fall ist, denn dass würde viel besser zu einer Internetpartei passen. Ausserdem ist ein Akkreditierungsverfahren auf einem Parteitag auch schon deshalb abzulehnen, weil Leute für die aus den unterschiedlichsten Gründen ein Reise zu einem Parteitag nicht in Frage kommt (Geld, Job, Unternehmung, Pflege, eigene Gesundheit...), ausgeschlossen werden. Zumindest für Menschen die eine schwere Körperbehinderung haben, ist dies explizit von Verfassung wegen verboten.

Vergleiche dazu GG Artikel 3 Absatz 3 letzter Satz.

Also muss es einen Akreditierung via Postidentverfahren geben. Natürlich kann man so keine "offleine" Piraten unterstützen, es ist aber

die Frage ob das Sinnvoll ist. Dieser Mitgliedsausweis, eine digitales Zertifikat, würde eine Beschreibung des Piraten (E-Mail, Name, ... ) sein öffentlicher Schlüssel, die Unterschrift des Zertifizierens in Form der aus dem Hashwert des Zertifikats hergeleiteten Zahl A und einen Hinweis auf desjenigen der das Zertifikat unterzeichnet hat. Aus technischen Gründen ist in den Zertifikaten der Zertifizierenden auch noch ein Hinweis auf eine Server enthalten, auf der diese die Zertifikate veröffentlicht die wegen Kompromittierung des privaten Schlüssels zurückgegeben wurden. Auch diese Technik ist Stand der Technik, das Validieren der https Server funktioniert so, mit der der Browser sicherstellen kann, das wenn der Nutzer

https://www.deutsche-bank.de eingibt, auch Wirklich eine Verbindung zur deutschen Bank aufgebaut wird.

Kann man mit dieser Technik auch Anonym bestätigen, das der Inhaber ein Pirat ist?

Normalerweise muss der Zertifizierer mindestens den Hashwert des Zertifikates erfahren, damit er mit seinem privaten Schlüssel diese Wert vom Typ Zahl B in die Zahl A überführen kann. Damit kann der Zertifizierer aber das von ihm Unterzeichnete Zertifikat sowohl am Hashwert als auch an der Zahl A, die es beglaubigt, wiedererkennen. Aber es gibt einen Ausweg. Bei dem Publik Key Verfahren des RSA gibt es eine Besonderheit. Die Grundmenge besteht aus einem endlichen Körper und die Rechenoperation der Multiplikation bleibt bei der Ver- und Entschlüsselung erhalten. Das heißt, die Multiplikation zweier Zahlen ergibt nach dem Verschlüsseln die Multiplikation der einzeln verschlüsselten Zahlen. Wer wissen will warum das Funktioniert und mathematische Cojones hat, der kann dieses auf meinem

ersten Post zu dem Thema nachlesen. Um die Zwei Zahlen die ich Zusammen durch den Privaten Key jage nach dem Verschlüsseln wieder trennen zu können, muss ich wissen, welchen Wert diese zum Verdecken eingesetzte Zahl nach dem Verschlüsseln hat. Da ich nur ein beliebiges Zahlenpaar brauche, habe ich kein Henne und Ei Problem, weil ich das Ergebnis der Verschlüsselung einfach zufällig Wähle und mit dem öffentlichen Schlüssel des Zertifizieres daraus diejenige Zahl berechne, mit der ich meinen Hashwert verdecken will. Damit ich die Signatur zurückgewinnen kann, muss ich nur noch die Zufällig gewählte Zahl invertieren und mit dem zurückkommenden Wert multiplizieren. Auf diese Weise hat der Zertifizier die Zahl B in die Zahl A umgerechnet, also Unterschieben, ohne weder die Zahl A als auch die Zahl B zu kennen. Unnötig zu erwähnen, das diese Zertifikate nicht unter reguläre Zertifikate signiert werden dürfen, weil der Unterzeichnende keine Ahnung hat, was er da unterschieben hat. Aus diesem Grund kann der Antragsteller mit modifizierter Software auch ein Zertifikat beantragen in der drinsteht, er sei Bundesvorsitzender der Piratenpartei. Insoweit wird ein Extrabaum für Anonyme Piraten Zertifikate gebraucht, bei denen von vorne herein klar ist, das nur bestätigt wird, das der Ausweis von einem Piraten mit bestimmten Eigenschaften beantragt wurde. Auch diese Technik wurde bereits erfolgreich in der IT Industrie verwendet, und zwar für die Implementierung von digitalem Bargeld

Kann mit digitalen Signaturen die Zeitliche Abfolge von Ereignissen rechts sicher Dokumentiert werden?

Ja das geht. Digitale Signaturen sind mittlerweile vom Gesetzgeber anerkannt. Wird dem Datensatz jede Signatur ein Hashwert des Vorgängerwerts hinzugefügt, so ergibt sich hierbei eine Kausale Kette der Signaturen. Bei einem Ketten Zeitstempelserver wird jeder Record von sowohl mit dem Zertifikat des Server als auch mit den Zertifikaten der Klienten, die sich einen Zeitstempel abholen. Damit kann die Reihenfolge der Publikationen sowohl vom Administrator des Servers als auch durch die Nutzer bestätigt. Da der Antragsteller ein Zertifikat vorlegen muss, dann der Kreis der Nutzer eines solchen Server zum Beispiel auf den der Piraten eingeschränkt werden Dieses Verfahren wurde Entwickelt, um zum Beispiel die Prioritäten elektronischer Publikationen, zum Beispiel für wissenschaftliche digitale Zeitschriften oder Patentamtsanwendungen, entwickelt und wird auch so betrieben. Zur Sicherung der Priorität kann der gleiche Inhalt auch bei mehr als einem Zeitstempelserver vorgelegt werden. Natürlich sind alle Zeitstempel über die benutzten Server zu publizieren, damit die Kette nachvollzogen werden kann

Wie Läuft jetzt eine Geheime Wahl ab?

Ankündigung der Wahl

Als Auftakt publiziert der verantwortliche Wahleiter auf den Zeitstempelservern der Wahl eine Ankündigung des Wahlgangs. Diese Ankündigungen Enthalten das Zertifikat unter dem die Anonymen Identitäten der Teilnehmer registriert werden. Es ist zu jedem Wahlgang die Erstellung einer neuen Anonymen Identität erstellt werden. In dem im Vorwort erwähnten Verfahren mit den im Papierwege anonymisierten digitalen Schlüsseln ist Problematisch, weil diese Form der Anonymisieren zwar zuverlässig den Namen vom Stimmverhalten trennt, aber es ist nicht möglich Stimmprofile zu gewinnen. Wir haben in Deutschland so um die 32000 Piraten. Mit 15 Bit können diese codiert werden. Da Piraten auch über Meinungen sprechen, besteht also nach 15 Ja/Nein Stimmabgaben in Sachfragen die Gefahr, das Profile identifiziert werden können. Und wer ins Liquid Feedback schaut, der weiß das innerhalb eines Jahrs weit mehr als 15 Entscheidungen getroffen werden. Als weitere Bestandteile werden auch Zertifikate für eine Wahlurne beigelegt. Diese Zertifikate werden verwendet, um Stimmabgaben vorläufig zu verschlüsseln. Werden mehr als ein Zertifikat für die Urne angegeben, so sind diese in der Reihenfolge der Liste nach anzuwenden. Der Rest ist Organisatorischer Natur. Worum gehst? Wie lauten die Kontaktdaten für die Akkreditierung? Wer darf Teilnehmen? (Normalerweise alle, die unter der Gliederung welche die Abstimmung startet registriert sind, andererseits kann es Ausnahmen geben, wie zum Beispiel bei Aufstellungsveranstaltungen) Darüber hinaus sind dann noch die Fristen für Akkreditierung, Stimmabgabe und Ergebnispublikation bekanntgegeben.

Wie funktioniert die Akkreditierung?

Will ein Pirat an einem Wahlgang Teilnehmen, so erzeugt er eine Anfrage zur Registrierung seiner Anonymen Identität für diese Abstimmung. Dazu legt er seinen Digitalen Mitgliedsausweis vor, welcher ausreichend ist die Teilnahmebedingung zu ermitteln. Über die Mitgliedsnummer ist dafür in den entsprechenden Datenbanken die nötigen Fakten zu prüfen. Nach gegenwärtigen Stand der Dinge sind das so Dinge wie das Alter, gegebenenfalls die Staatsbürgerschaft und ob das Mitglied seinen Obolus Bezahlt hat. Kann der betreffende Pirat Akkreditiert werden, so wird der Wahlleiter mit dem Zertifikat des Wahlgangs die Anonymisierte Anfrage Unterzeichnen und seine Akkreditierung auf den Zeitstempelserver veröffentlichen. Damit kann der betreffende Pirat seine anonyme Identität konstruieren.

Eröffnung des Wahlgangs

Nach Ablauf der Frist für die Akkreditierung wird der Wahlleiter den Signierten Stimmzettel mit den möglichen Alternativen und zusätzlichen Erklärungen zum zugrunde liegenden Wahl Verfahrenen (Wahl durch Zustimmung, Alternativen Wahl, ...) mit einer Zeitstempel Signatur veröffentlichen.

Stimmfestlegung des Teilnehmers

Wärend der Abstimmphase werden die Teilnehmer ihre Entscheidung Dokumentieren, ohne allerdings zu verraten was sie Gewählt haben. Dazu füllen Sie den Stimmzettel aus, errechnen wie bei einer digitalen Unterschrift den Hash und die als Unterschrift fungierende Zahl A, die er zusammen mit seinem Anonymen Zertifikat aber ohne seinen Ausgefüllten Stimmzettel publiziert werden. Wenn dabei vor der Berechnung der Hashsumme ein sogenannter Salt, eine ausreichend grosse Zufallszahl dem zu Unterzeichnenden Text hinzugefügt wird, dann ist nicht möglich aus der publizierten Hash summe auf die Gewählte Option zu schließen obschon sich der Pirat mit der Signifikanz einer digitalen Signatur festgelegt hat. (Ohne Salt gäbe es nur wenige Hashwerte, die man durch ausprobieren aller möglichen Stimmkombinationen eroieren könnte) Um zu verhindern das der Pirat seine Entscheidung vorzeitig auf anderen Kanälen publiziert um damit andere zu beeinflussen, ist zusätzlich verpflichtet seine Festlegung mit den Schlüsseln für die Wahlurne zu verschlüsseln. Nur so hat die Stimme Gewicht und geht in die Abstimmung mit ein. Über den Zeitstempel wird der die ordnungsgemäße Abgabe der Stimme vor ende der Wahlperiode dokumentiert. Werden Verbotene Teile vorzeitig Publiziert, so können die Ebenfalls mit Zeitstempel versehen werden, und führen so rechts sicher zu einem Ausschluss der Stimme.

Das Ende der Wahlperiode

Nach der Wahlphase wird die Urne durch publizieren der geheimen Urnenschlüssel geöffnet. Damit kann jetzt jeder die Abgegebenen Stimmen entschlüsseln und so an die publizierten Festlegungen gelangen. Es können keine Nachträglichen Stimmen mehr eingeschleust werden, denn das verhindert der Priorität + Zeitstempel auf dieser Publikation. Wenn jede der Interessengruppen der Alternativen einer Wahl einen Urnenschlüssel stellt ist sichergestellt, das die anderen nicht den Admin bestechen können, um sich durch vorzeitiges erlangen von Wissen einen Vorteil zu verschaffen, egal wie viel sie dafür bieten können. In diesem Fall müssen die Urnenkeeper ihre Schlüsseln je einzeln mit Zeitstempel publizieren. Das keinen falschen Schlüssel benutzt werden ist durch die Zertifikate im Eröffnungsstatment der Wahl ausgeschlossen. Es würde aber auch nur Unsinn bei einer solchen Störaktion herauskommen.

Die Publikation der Entscheidungen

In der Letzten Phase müssen die Piraten ihre Votings publizieren. Dazu werden die Kompleten unterschriebenen und ausgefüllten Stimmzettel ohne das sie Zusätzlich verschlüsselt werden mit einem weiteren Zeitstempel publiziert. Da die in der Signatur errechneten Hashwerte übereinstimmen müssen, ist es Piraten nicht möglich, sich jetzt noch anderweitig zu entscheiden. Somit muss jeder seine Stimme unbeeinflusst von anderen Abgeben. Anzumerken ist noch, das sichergestellt sein muss, das die Piraten nicht anhand ihrer Verbindungsdaten bei dem Publizieren ihrer "Stimmzettel" ermittelt werden können dürfen. Aus diesem Grund ist für diese Publikation zwingend eines der Zwei verfahren I2P oder TOR hidden Service zu benutzen, das dieses zuverlässig gewährleistet. Das dieses Verfahren auf diese Weiße gewissermaßen Staatstragende Funktion zugewiesen wird, ist das beste was man Whistleblower zukünftiger Jahre tun kann.

Die Publikation der Auszahlung

Bleibt nur noch alles zusammenzählen und das Ergebnis zu verkünden. Dabei sollten allen maßgeblichen digitalen Daten in einer Datei gesammelt werden, und diese dann nochmal en Block z.B. als Anhang zu dem Parteibeschluss publiziert werden. Damit ist dann jedem in Zukunft mit einem Werkzeug seines Vertrauens möglich, das rechtmäßige Zustandekommen der Beschlussfassung zu verifizieren. Dieses Verfahren bietet maximale Transparenz bei einer geheimen Wahl im Internet. Einziger Schwachpunkt ist, das der Pirat selber die Spuren auf seinem zur Stimmabgabe genutztem Rechner tilgen muss. Das verwendete Anonyme Zertifikat muss der Pirat nach der Überprüfung das seine Stimme berücksichtigt wurde spurlos vernichten. Mit dem Besitz seines privaten Schlüssels kann er im Nachhinein anderen gegenüber theoretisch nachweisen, wie er Abgestimmt hat. Da diese Zahl nach dem Publizieren der Festlegung aber nicht mehr gebraucht wird, kann er diese frühzeitig entsorgen. Aber selbst wenn eine TPM Plattform für die Digitale Signierung über ein erzwungenes Revoke des Anonymen Zertifikats vor der Publikationsphase die Vernichtung des privaten Schlüssels erzwungen wird, so bleibt man bei der Anonymität auf die Mitarbeit des Piraten für die Geheimhaltung angewiesen. Er könnte durch ein frühzeitiges leaken seines anonymen Zertifikates Dritte in den stand versetzen, sein Verhalten im Nachgang zu verifizieren. Das selbe würde durch Zeitkoinzidenz passieren, wenn der betroffene Pirat z.B. einen nur für ihn von Dritten bereitgestellten Tor Eintrittsserver für den Verbindungsaufbau nutzt.

Nicht nur das Fehlen eines digitalen Singnaturalgorithmus trennt uns vom Status einer Internetpartei

Zum Schluss möchte ich noch einen ganz gewichtigen Punkt ansprechen, der mich auch am Liquid Feedback stört. Liquid Feedback entstand in der Berliner Piraten Comunity, wo man sich persönlich kannte. Demzufolge sind keinerlei Funktionen wie Themenfinder oder Delegationsfinder vorhanden. Es ging den Berlinern nur um die Ausformulierung von Anträgen. Wenn man Twitter mit seinem GNU klon Identi.ca oder Facebook mit Diaspora vergleicht, dann zeigt sich, das diesen Plattformen genau diese Vorschlagfunktionen fehlen, welche die kommerziell Plattformen so erfolgreich machen. Dort finden sich Leute und Themen "von selbst" zusammen. Genau das brauchen wird aber bei den Piraten auch. Der Arbeitsaufwand ist ohne, wenn jeder alles lesen muss, einfach nicht mehr zumutbar. Das heißt, jeder Pirat sollte zum Beispiel auf seinem Liquid Feedback Account die Möglichkeit haben, ihn interessierende RSS Quellen zu hinterlegen, welche das System nutzt, um für die betreffende zu errechnen, zu welchen Anträge er vermutlich am ehesten was Kompetentes beizutragen hat. Über solche Anträge sollte das System seinen Nutzer dann auch mit hoher Treffsicherheit informieren. Auch sollte das System so etwas wie Qualitätsindizehs errechnen, also zum Beispiel aus Häufigkeit der Teilnahme, Häufigkeit der Beteiligung durch das Einbringen von Anträgen und deren Ergebnis bei den resultierenden Abstimmungen und ob diese Überhaupt angenommen zur Abstimmung angenommen wurden. Auf Basis dieser Daten müsste das System auch durch den Vergleich der offenen Abstimmungen auch Vorschläge für Delegationen berechnen, wobei es sinnvoll wäre, darauf zu Achten das sich die Delegationen möglichst weit streuen. Das heißt bei den Vorschlägen sind Leute mit weniger Delegationen bei vergleichbarer Qualität vorzuziehen. Es ist kein Zufall, das Liquid Feedback in Staadstaaten wie Berlin bestens funktioniert und auf dem Platten Land eben eher nicht und dort deswegen von grossen Teilen Abgelehnt wird. Ohne Delegationen wird viel zu viel Zeit für zu wenig Effekt in Anspruch genommen. Nur aus der Ferne kennt man aber wie bei anderen Parteien nur wenige Akteure mit großer Reichweite in innerparteilichen oder mainstream Medien wie Marina, Martin und einige weitere übliche Verdächtigen. Damit machen dann die Landpiraten aber das zuvor in der Staadt florierende Delegaionsbiotop auch wieder mit einigen Hyperdelegierten wieder Platt. Ich persönlich würde sogar so weit gehen, das man sagen sollte, Delegationen gibt es in Zukunft nur noch auf Gegenseitigkeit. Also nur noch z.B. Innen und Rechtspolitik gegen Außenpolitik auf Gegenseitigkeit, so das sich auch alle sich am Liquid Feeedback beteiligen, aber eben nicht mehr auf Dauer auf der vollen Breite des Systems.

Nachtrag 27.10: Fehlerhafte Abbildung 5 verbessert.

Keine Kommentare:

Kommentar veröffentlichen